Servicio antibotnet

Para saber si nuestra conexión está en alguna red botnet,debemos visitar la página de la Oficina de Seguridad del Internauta OSI, del INCIBE, con el enlace: https://www.osi.es/es/servicio-antibotnet

miércoles, 11 de marzo de 2020

martes, 10 de marzo de 2020

Prácticas 9.1 y 9.2

Malware

Para conocer si algún archivo de nuestro equipo está infectado podemos utilizar diversos métodos como por ejemplo Virus Total.Para poder comprobarlo ,en primer lugar deberemos abrir nuestro navegador y acceder a https://www.virustotal.com/es/.

Una vez dentro tenemos que seleccionar el archivo del cual desconfiamos y esta herramienta nos permitirá analizar el archivo y nos dará unos resultados confirmándonos si en realidad ese archivo esta infectado o no.

En este caso,como podemos ver, el archivo que habíamos seleccionado esta limpio y no tenía ningún tipo de malware o amenaza que pudiera dañar nuestro equipo o infectarlo.

También podemos comprobar si el sistema está protegido mediante alguna solución de software antivirus. Para ello se puede comprobar su estado desde el Centro de Actividades/Panel de control.

lunes, 9 de marzo de 2020

Prácticas 8.4 y 8.5

Security Focus

Security Focus consiste en un buscador creado para concienciar de la seguridad informática. Este buscador pone a nuestra disposición información acerca de las diferentes vulnerabilidades que pueden afectar a nuestros dispositivos o sistemas operativos.

La última vulnerabilidad que he encontrado en Security Focus ha sido:

CVE-2019-1010241,esta vulnerabilidad afecta a los siguientes usuarios:

-Redhat OpenShift Container Platform 4.1

-Redhat OpenShift Container Platform 3.9

-Redhat OpenShift Container Platform 3.11

-Redhat OpenShift Container Platform 3.10

-Jenkins Credentials Binding 1.17

Amenazas en España y CCN

Security Focus consiste en un buscador creado para concienciar de la seguridad informática. Este buscador pone a nuestra disposición información acerca de las diferentes vulnerabilidades que pueden afectar a nuestros dispositivos o sistemas operativos.

La última vulnerabilidad que he encontrado en Security Focus ha sido:

CVE-2019-1010241,esta vulnerabilidad afecta a los siguientes usuarios:

-Redhat OpenShift Container Platform 4.1

-Redhat OpenShift Container Platform 3.9

-Redhat OpenShift Container Platform 3.11

-Redhat OpenShift Container Platform 3.10

-Jenkins Credentials Binding 1.17

Amenazas en España y CCN

España está en un nivel de alerta muy alto, por lo que se necesita implantar un mayor numero de medidas para evitar ciertas amenazas ya que hay una probabilidad alta de que afecte a los servidores.Ademas, se necesita más cooperación para buscar y conseguir soluciones ante estos problemas.

En la Universidad hay algunas amenazas que pueden afectarnos como:Adobe,Mozilla, Microsoft, Apple,Blogspot, WordPress,etc.

sábado, 7 de marzo de 2020

Prácticas 8.1,8.2 y 8.3

Tipos de amenazas

Como ya sabemos hay diferentes tipos de amenazas por lo que en este post

confidencialidad y la integridad debido a el robo o la extorsión, la denegación de servicio,la

ingeniería social y la indisponibilidad del personal.

Cruce activo-amenaza

En total,podemos decir que hay 14 activos y 32 amenazas pudiendo llegar a hacer un total

de 448 operaciones.

En mi caso,he hecho 3 activos y 6 amenazas ,por lo que he tenido que hacer 18 operaciones

para poder averiguar el riesgo de cada una.

El proceso para averiguar el riego de cada activo con cada amenaza nos puede suponer un

gran numero de horas invertidas en las diferentes operaciones que hay que hacer con mucho

cuidado para que todo salga tal y como queremos y sin ningún error en el proceso.

Las vulnerabilidades y el código Cve

Como ya sabemos hay diferentes tipos de amenazas por lo que en este post

voy a tratar explicar cuales son estas.

En primer lugar,podemos vamos a hablar sobre las amenazas físicas,que afectan

a la disponibilidad de la información debido a que si el dispositivo que quieres usar

no funciona no vas a poder disponer de la información que quieres.

a la disponibilidad de la información debido a que si el dispositivo que quieres usar

no funciona no vas a poder disponer de la información que quieres.

En segundo lugar la integridad de la información se vería comprometida debido

a la introducción de información falsa,la destrucción,alteración o interceptación

de la información,entre otras muchas cosa que afectarían a la confidencialidad de esta.

a la introducción de información falsa,la destrucción,alteración o interceptación

de la información,entre otras muchas cosa que afectarían a la confidencialidad de esta.

En tercer lugar ,amenazas como desastres industriales,corte del suministro eléctrico...

que afectarían a la disponibilidad de la información debido a que no se podría acceder a

la información ya que los dispositivos dejarían de funcionar con normalidad.

que afectarían a la disponibilidad de la información debido a que no se podría acceder a

la información ya que los dispositivos dejarían de funcionar con normalidad.

En cuarto lugar estas amenazas al igual que las anteriores mencionadas pueden afectar a

la disponibilidad de la información,pero estas además pueden afectar a la confidencialidad,

algunos ejemplos de estas amenazas son:errores de mantenimiento y actualización de software

y hardware, pérdida de equipos,abuso de privilegios de acceso,etc.

la disponibilidad de la información,pero estas además pueden afectar a la confidencialidad,

algunos ejemplos de estas amenazas son:errores de mantenimiento y actualización de software

y hardware, pérdida de equipos,abuso de privilegios de acceso,etc.

En quinto lugar , pueden afectar a la confidencialidad,como los errores de configuración,

administrador y usuarios.

En último lugar,podemos encontrarnos ante amenazas que pueden afectar a la administrador y usuarios.

confidencialidad y la integridad debido a el robo o la extorsión, la denegación de servicio,la

ingeniería social y la indisponibilidad del personal.

Cruce activo-amenaza

En total,podemos decir que hay 14 activos y 32 amenazas pudiendo llegar a hacer un total

de 448 operaciones.

En mi caso,he hecho 3 activos y 6 amenazas ,por lo que he tenido que hacer 18 operaciones

para poder averiguar el riesgo de cada una.

El proceso para averiguar el riego de cada activo con cada amenaza nos puede suponer un

gran numero de horas invertidas en las diferentes operaciones que hay que hacer con mucho

cuidado para que todo salga tal y como queremos y sin ningún error en el proceso.

Las vulnerabilidades y el código Cve

Todos los informes de vulnerabilidades de seguridad que afectan a los productos y servicios de Microsoft los investiga El Boletín de Seguridad,también publica estos documentos como parte del esfuerzo continuo para ayudarlo a administrar los riesgos de seguridad y ayudar a mantener protegidos sus sistemas .

El Boletín ha mostrado algunas de las vulnerabilidades que son:la evasión de seguridad y la divulgación de información, que hace posible que los delincuentes accedan a los sistemas informáticos,poniendo en peligro la integridad y la confidencialidad de los activos.

El CVE son las siglas de Common Vulnerabilities and Exposures,es un sistema que se incluye en el Boletín para comprobar que una copia impresa es igual que la copia original electrónica.Estas entradas se usan en distintos productos y servicios de ciberseguridad de todo el mundo.Esta actualización evita que en el sistema se creen brechas de acceso no autorizado o cualquier otro tipo de daño.El CVE para cada Boletín es algo como BOPBUR-2001-001,el primer numero corresponde con el año de publicación del Boletín y el segundo número con el numero de Boletin.

viernes, 6 de marzo de 2020

Prácticas 7.1,7.2 y 7.3

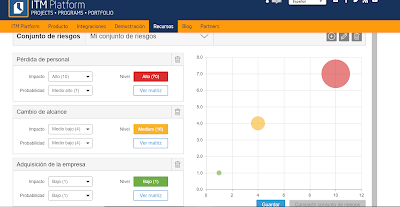

En esta práctica tenemos que utilizar una herramienta muy útil.Para ello, debemos entrar en la plataforma comercial: https://www.itmplatform.com/es/recursos/matriz-de-evaluacion-de-riesgos para poder crear nuestra propia evaluación de riegos .

Estas son las capturas de la matriz de riegos que he creado:

-El primer riego es alto(rojo).

-El segundo riego es medio(amarillo).

-El tercer riego es bajo(verde).

Riesgo 1

Riesgo 2

Riesgo 3

Matriz de riesgos de mi casa

En esta actividad debemos añadir 10 riesgos en nuestra matriz de nuestra casa.Para ello debemos elegir un nivel de rieesgo y una probabilidad para cada uno de los riegos.

INCIBE

En esta actividad voy a explicar las utilidades que posee las diferentes hojas que se encuentran en el excel del INCIBE.

Este excel posee en total 6 hojas que son:

- Ejemplo de análisis: en esta hoja se explica de forma detallada cómo hacer un análisis de riesgos.

- Tablas AR: esto consiste en tablas para ayudar a calcular la probabilidad de la amenaza para poder hacer nuestros trabajos.

- Catálogo de amenazas: en esta hoja se muestran todas las posibles amenazas agrupadas según su naturaleza.

- Activos: determina los principales activos en una organización.

- Cruces amenazas-activos: en este apartado explica como pueden afectar a los activos las diferentes amenazas.

- Análisis de riesgos:en este se realizara un análisis de riesgos.

jueves, 5 de marzo de 2020

Práctica 6.4 y 6.5

Dominio seguridad RRHH

Dominio de seguridad

|

Ponderación

|

Nivel de amenaza

|

Probabilidad de acierto

|

Riesgo cubierto

|

Investigación antecedentes

|

12,50%

|

4

|

0,48

|

1,92

|

Términos y condiciones de contratación

|

15,60%

|

5

|

0,55

|

2,75

|

Responsabilidad de gestión

|

21,90%

|

7

|

0,81

|

5,67

|

Concienciación,educación y capacitación

|

18,80%

|

6

|

0,23

|

1,38

|

Proceso disciplinado

|

12,50%

|

4

|

0,38

|

1,52

|

Cese o cambio de puesto de trabajo

|

18,80%

|

6

|

0,51

|

3,06

|

Gestión de activos

Responsabilidad de lo activos.

Con respecto a esto tenemos:

-Propiedad de los activos: consiste en establecer quien es el propietario de cada activo para saber quien tiene más poder sobre él y darle el tratamiento que necesite.

-Inventario de activos: se debe realizar una lista con todos los activos para poder tenerlos controlados, conocerlos y ponerlos todos juntos, para comprobar si nos falta alguno y revisarlo en listas oficiales.

-Devolución de los activos: una vez que hayan sido utilizados se deben devolver para que otras personas que lo necesiten mas adelante puedan usarlos y encontrarlos con la mayor facilidad posible.

-Devolución de los activos: una vez que hayan sido utilizados se deben devolver para que otras personas que lo necesiten mas adelante puedan usarlos y encontrarlos con la mayor facilidad posible.

-Uso aceptable de los activos: los activos deben ser tratados de manera correcta, ya que si no podrían romperse o desconfigurarse si no se accede a ellos con el procedimiento que es necesario y adecuado.

miércoles, 4 de marzo de 2020

Práctica 6.2 y 6.3

Análisis de riegos

Basado en la norma ISO/IEC 27002:2013, realizaremos una hoja de cálculo donde las filas representan algunos de los dominios de seguridad de la 27002.Las columnas establecerán: la ponderación,el nivel de amenaza estimada cubierta ,la probabilidad de acierto en la protección y el riesgo cubierto de dominio.| Dominios | Ponderación(%) | Amenaza(0-10) | Probabilidad(0-1) | Riesgo |

| Seguridad física y del entorno | 23,20% | 7 | 0,75 | 5,25 |

| Control de acceso | 19,90% | 9 | 0,5 | 4,5 |

| Seguridad ligada a los recursos humanos | 13,90% | 7 | 0,45 | 3,15 |

| Gestión de activos | 21,80% | 6 | 0,82 | 4,92 |

| Seguridad en las telecomunicaciones | 21,20% | 8 | 0,6 | 4,8 |

Suscribirse a:

Entradas (Atom)

Práctica 9.4

Servicio antibotnet Para saber si nuestra conexión está en alguna red botnet,debemos visitar la página de la Oficina de Seguridad del In...

-

La asignatura de informática aplicada a la Criminología pretende asentar de unos conocimientos básicos sobre algunos conceptos claves de la ...

-

Análisis de riegos Basado en la norma ISO/IEC 27002:2013, realizaremos una hoja de cálculo donde las filas representan algunos de los do...

-

Planificación de la seguridad de nuestro hogar En esta practica debemos utilizar una herramienta online como https://www.canva.com , donde...